Компьютерные технологии

ARP-протокол ARP-протокол |

14-10-2024 |

|

Довольно интересным примером для рассмотрения является работа с протоколом ARP в платформе Windows NT. Протокол ARP (Address Resolution Protocol) предназначен для получения MAC-адресов сетевых устройств, сопоставленных с определенным IP-адресом. |

| Прочитано: 1129 раз / Кол-во комментариев: 0 |

Читать далее

|

Персональные файрволы: проблемы безопасности сетевой инфраструктуры Персональные файрволы: проблемы безопасности сетевой инфраструктуры |

13-10-2024 |

|

СЕЙЧАС НАИБОЛЕЕ ВАЖНОЙ ЗАДАЧЕЙ ДЛЯ СОЗДАТЕЛЕЙ ЛЮБЫХ СРЕДСТВ БЕЗОПАСНОСТИ ЯВЛЯЕТСЯ ЦЕЛЫЙ РЯД МЕР ПО ИЗМЕНЕНИЮ СВОЕГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ, НАЧИНАЯ ОТ ПРОСТОЙ ЕГО АДАПТАЦИИ И ЗАКАНЧИВАЯ ЗНАЧИТЕЛЬНЫМИ ПЕРЕДЕЛКАМИ ВСЕЙ АРХИТЕКТУРЫ СРЕДСТВ ЗАЩИТЫ. |

| Прочитано: 1108 раз / Кол-во комментариев: 0 |

Читать далее

|

Порты хостов, коммутаторов и беспроводные устройства Порты хостов, коммутаторов и беспроводные устройства |

12-10-2024 |

|

Во многих компаниях и организациях запрещено подключение физических носителей памяти к портам корпоративных систем. Проводя аудит, проверьте, так ли это. |

| Прочитано: 2433 раз / Кол-во комментариев: 0 |

Читать далее

|

Незащищенные системы Незащищенные системы |

11-10-2024 |

|

Как правило, большинство сотрудников компании, покидая свое рабочее место, не удосуживаются выйти из системы или временно закрыть доступ к компьютеру, тем самым предоставляя злоумышленнику право делать что угодно от лица этого пользователя. Системному администратору, в первую очередь, следует попытаться донести до каждого, что он несет всю ответственность за действия, произведенные с eгo аккаунта и системы. |

| Прочитано: 747 раз / Кол-во комментариев: 0 |

Читать далее

|

Токены, смарткарты и мобильные телефоны Токены, смарткарты и мобильные телефоны |

10-10-2024 |

|

Огромное количество проблем, связанных с безопасностью паролей, решаются путем внедрения токенов для двухфакторной аутентификации, которые предлагают такие производители, как RSA, Passlogix, Аладин и др. Тем не менее не следует считать, что внедрение токенов или смарткарт раз и навсегда решит все проблемы аутентификации. |

| Прочитано: 767 раз / Кол-во комментариев: 0 |

Читать далее

|

Пароли Пароли |

09-10-2024 |

|

Доминирующая практика, особенно в небольших компаниях, — один пароль навсегда, причем достаточно легкий для запоминания. Не стоит объяснять, что такая практика порочна. |

| Прочитано: 939 раз / Кол-во комментариев: 0 |

Читать далее

|

Общая проверка безопасности при проведении внутренних аудитов Общая проверка безопасности при проведении внутренних аудитов |

08-10-2024 |

|

В большинстве организаций под словосочетанием «внутренний аудит безопасности» в первую очередь подразумевают, если не физическую проверку офиса на предмет жучков и попыток проникновения людьми из органов, то, как минимум, приход серьезного вида «айтишника» в костюме от одной из крупных консалтинговых контор. Многие сисадмины, без сомнения, впадают в тихий ужас и рвут на себе волосы в ожидании того, что консультант найдет серьезные прорехи в мерах защиты или хотя бы небезопасные послабления, сделанные для удобства пользователей. |

| Прочитано: 838 раз / Кол-во комментариев: 0 |

Читать далее

|

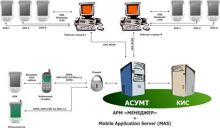

Взаимодействие с КИС Взаимодействие с КИС |

07-10-2024 |

|

Optimum, можно интегрировать с разными корпоративными информационными системами, например, с «1C:Предприятие». Интеграция необходима для того, чтобы Optimum могла обмениваться данными с корпоративной информационной системой. |

| Прочитано: 1948 раз / Кол-во комментариев: 0 |

Читать далее

|

Мобильная часть Optimum Мобильная часть Optimum |

06-10-2024 |

|

На КПК каждого сотрудника устанавливается мобильная часть программы Optimum. С ее помощью торговый представитель может формировать заказы и заносить данные, касающиеся мерчендайзинга. |

| Прочитано: 905 раз / Кол-во комментариев: 0 |

Читать далее

|

Optimumdp: автоматизация торговой деятельности предприятия Optimumdp: автоматизация торговой деятельности предприятия |

05-10-2024 |

|

НА РЫНКЕ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ЕСТЬ НЕМАЛО РЕШЕНИЙ, ПРЕДНАЗНАЧЕННЫХ ДЛЯ АВТОМАТИЗАЦИИ ДЕЯТЕЛЬНОСТИ ПРЕДПРИЯТИЯ. ДЛЯ КОМПАНИЙ, БИЗНЕС КОТОРЫХ СВЯЗАН С ТОРГОВЛЕЙ И ДИСТРИБУЦИЕЙ ТОВАРОВ, ПРЕДСТАВЛЕНО НЕСКОЛЬКО РАЗЛИЧНЫХ ПРОГРАММНЫХ КОМПЛЕКСОВ. |

| Прочитано: 1808 раз / Кол-во комментариев: 0 |

Читать далее

|