НОВАЯ АРХИТЕКТУРА СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ системах от несанкционированного доступа |

25-08-2024 |

Основной целью научной статьи является концептуальное определение и обоснование состав типовых (базовых) подсистем для построения системы защиты информации в компьютерных системах от угроз несанкционированного доступа (СЗИ НСД). Для этого анализируется лучший международный опыт таких ведущих стран мира, как США, Канада, Англия, Франция, Германия, Нидерланды, Российская Федерация, Украина по приоритетной значимости критериев защищенности информации в компьютерных системах прежде всего от угроз несанкционированного доступа (НСД), а также рассматриваются рекомендации Совета Европы о киберпреступности о необходимости международного сотрудничества в борьбе с четырьмя общественно опасными деяниями. Это преступления против конфиденциальности, целостности и доступности компьютерных данных и систем; преступления, связанные с использованием компьютеров; преступления, связанные с авторскими и смежными правами и детской порнографией.

В предлагаемой Концепции потенциальными угрозами НСД определяются следующие факторы:

нарушение конфиденциальности информации, то есть несанкционированное ознакомление с информацией;

нарушения целостности информации, т.е. несанкционированное изменение информации;

нарушение доступности информации, то есть несанкционированное ограничение доступа к информации;

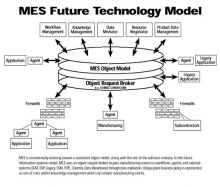

ной безопасности на административном, процедурном и програмнотехничному уровнях. В условиях развития информационной системы предприятия построение комплекса информационной безопасности должна основываться на применении архитектурного подхода с использованием схемы Захмана. Модель, построенная по указанной схеме, содержит всю необходимую информацию. Разработка методики формирования комплекса информационной безопасности по определенным подходами является направлением последующих исследований.

12 |